等保介绍

“等保”即网络安全等级保护,基于我国目前实施的《GB/T 22239-2019 信息安全技术 网络安全等级保护基本要求》,是指对网络信息和信息载体按照重要程度划分等级,并基于分级,针对性地开展安全保护工作。网络安全等级保护制度是我国网络安全领域现行的基本制度。

《信息安全技术-网络安全等级保护基本要求》由国家市场监督管理总局于2019年5月10日发布,于2019年12月1日正式实施

《中华人民共和国网络安全法》由中华人民共和国第十二届全国人民代表大会常务委员会第二十四次会议于2016年11月7日通过,自2017年6月1日起施行。

等保的实施流程分为5个环节:系统定级、备案、建设整改、等级测评和监督检查;而等保测评(也称等级测评)正是其中的一个重要环节。

等保2.0

信息安全技术

网络安全等级保护基本要求 GB/T22239-2019信息安全技术

网络安全等级保护定级指南 GB/T22240-2020信息安全技术

网络安全等级保护安全设计技术要求 GB/T25070-2019信息安全技术

网络安全等级保护测评要求 GB/T28448-2019

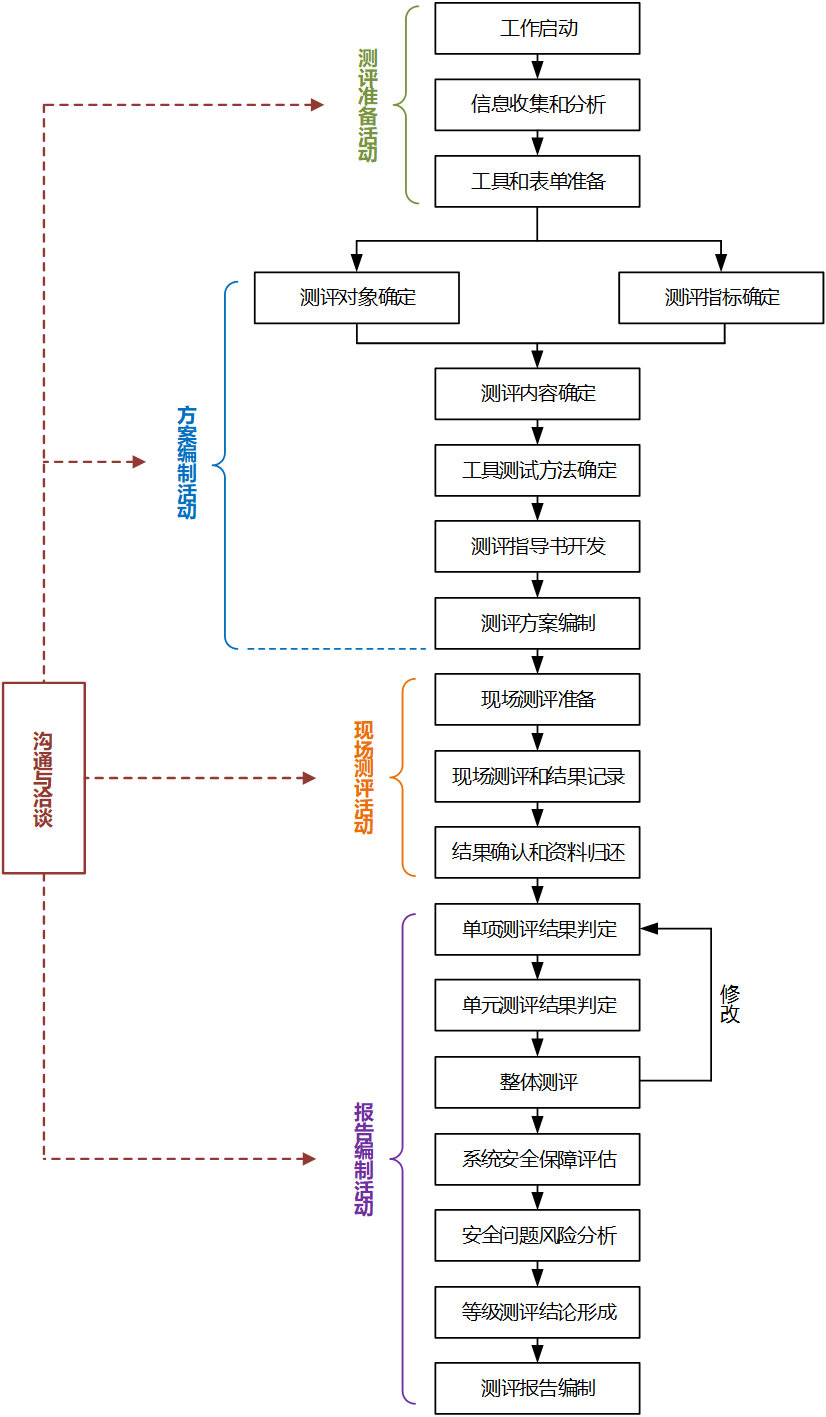

等保测评流程

《中华人民共和国网络安全法》第二十一条规定网络运营者应当按照网络安全等级保护制度的要求,履行相关的安全保护义务。

==《信息安全等级保护管理办法》==第三章第十四条:

信息系统建设完成后,运营、使用单位或者其主管部门应当选择符合本办法规定条件的测评机构,依据《信息系统安全等级保护测评要求》等技术标准,定期对信息系统安全等级状况开展等级测评。第三级信息系统应当每年至少进行一次等级测评,第四级信息系统应当每半年至少进行一次等级测评,第五级信息系统应当依据特殊安全需求进行等级测评。

==《信息安全等级保护管理办法》第十五条 :==

已运营(运行)的第二级以上信息系统,应当在 安全保护等级确定后30日内,由其运营、使用单位到所在地设区 的市级以上公安机关办理备案手续。 新建第二级以上信息系统,应当在投入运行后30日内,由其运营、使用单位到所在地设区的市级以上公安机关办理备案手 续。

根据《信息安全等级保护管理办法》公通字200743号十四条:第三级以上网络的运营者应当每年开展一次网络安全等级测评。二级信息系统建议每两年开展一次测评,部分行业是明确要求每两年开展一次测评。

哪些企业和单位应该开展等保工作?

==答:根据 GB/T 22239-2019==网络安全等级保护测评要求==的相关规定:==

划重点:

(1)中国境内运营的

(2)政府、事业单位、对外提供服务的企业

(3)除信息系统外,还包括:基础网络、云平台、大数据、物联网、工控系统和移动互联

也就是说,基本涵盖了企业的对外提供服务的业务系统和产品。

二级等保要求及产品清单:

1.防盗窃和防破坏;机房防盗报警系统

2.防火;灭火设备,火灾自动报警系统

3.温湿度控制;机房专用空调

4.电力供应;UPS

5.访问控制;防火墙(如有网站系统需要部署web应用防火墙、防篡改系统)

6.边界完整性检查;准入控制设备

7.入侵防范;IDS或者IPS

8.安全审计;日志审计系统或日志服务器

9.恶意代码防范;网络版杀毒软件

10.备份和恢复;数据备份系统

11.网络安全管理;漏洞扫描系统

等保三级要求及产品清单:

1.物理访问控制;电子门禁系统

2.防盗窃和防破坏;机房防盗报警系统

3.防火;火灾自动消防系统

4.防水和防潮;水敏感检测系统

5.温湿度控制;机房专用空调

6.电力供应;UPS或备用发电机

7.结构安全;负载均衡

8.访问控制;防火墙(如有网站系统需要部署web应用防火墙、防篡改系统)

9.边界完整性检查;准入准出控制设备

10.入侵防范;IDS或者IPS

11.安全审计;日志审计系统或日志服务器、数据库审计系统

12.边界恶意代码防范;防病毒网关(UTM,防火墙集成模块)

13.备份和恢复;数据备份系统、异地容灾

14.网络安全管理;漏洞扫描系统

15.恶意代码防范;网络版杀毒软件

16.资源控制;运维管理系统

17.网络设备防护;堡垒机+u-key认证

安全计算环境:建设要点(等保三级)

| 等保要求 | 控制点 | 对应产品或方案 |

| 安全计算环境 | 身份鉴别 | 身份认证与准入系统、堡垒机、安全加固服务 |

| 访问控制 | 身份认证与准入系统、安全加固服务 | |

| 安全审计 | 堡垒机、数据库审计、日志管理系统 | |

| 入侵防范 | 入侵检测防御、未知威胁防御、日志管理系统、渗透测试/漏洞扫描/安全加固服务 | |

| 恶意代码防范 | 杀毒软件、沙箱 | |

| 可信验证 | 可信计算机制 | |

| 数据完整性 | VPN、防篡改系统 | |

| 数据保密性 | VPN、SSL等应用层加密机制 | |

| 数据备份恢复 | 本地数据备份与恢复、异地数据备份、重要数据系统热备 | |

| 剩余信息保护 | 敏感信息清除 | |

| 个人信息保护 | 个人信息保护 |

安全管理中心:建设要点(等保三级)

| 等保要求 | 控制点 | 对应产品 |

| 安全管理中心 | 系统管理 | 堡垒机 |

| 审计管理 | 堡垒机 | |

| 安全管理 | 堡垒机 | |

| 集中管控 | VPN、IT运维管理系统、安全态势感知平台、日志管理系统 | |

| 安全建设管理 | 测试验收 | 上线前安全检测服务 |

| 安全运维管理 | 漏洞和风险管理 | 渗透测试服务、漏洞扫描服务 |

安全通信网络:建设要点(等保三级)

| 等保要求 | 控制点 | 对应产品或方案 |

| 安全通信网络 | 网络架构 | 防火墙、路由器、交换机、网络规划与配置优化、关键设备/链路/服务器冗余 |

| 通信传输 | VPN | |

| 可信验证 | 可信计算机制 |

安全区域边界:建设要点(等保三级)

| 等保要求 | 控制点 | 对应产品或方案 |

| 安全区域边界 | 边界防护 | 防火墙、身份认证与准入系统、无线控制器 |

| 访问控制 | 第二代防火墙、WEB应用防火墙、行为管理系统 | |

| 入侵防范 | 入侵检测与防御、未知威胁防御、日志管理系统 | |

| 恶意代码和垃圾邮件防范 | 防病毒网关、垃圾邮件网关,或第二代防火墙 | |

| 安全审计 | 行为审计系统、身份认证与准入系统、日志管理系统 | |

| 可信验证 | 可信计算机制 |

等保配置

| 序号 | 等保所需产品与服务 | 必备/可选(等保二级) | 必备/可选(等保三级) | 对应锐捷产品或服务名称 |

| 1 | 防火墙 | 必备 | 必备 | RG-WALL |

| 2 | 入侵防御 | 必备 | 必备 | RG-IDP |

| 3 | 日志审计与集中管理 | 必备 | 必备 | RG-BDS |

| 4 | 渗透测试服务 | 必备 | 必备 | 渗透测试 |

| 5 | 漏洞扫描服务 | 必备 | 必备 | 漏洞扫描 |

| 6 | 堡垒机 | 可选 | 必备 | RG-OAS |

| 7 | 上网行为管理 | 可选 | 必备 | RG-UAC |

| 8 | WAF应用防火墙 | 可选 | 必备 | RG-WG |

| 9 | 终端准入系统 | 可选 | 必备 | SMP系列 |

| 10 | 数据库审计 | 可选 | 可选 | RG-DBS |

| 11 | 等级保护建设咨询 | 可选 | 可选 | 等级保护建设咨询 |

| 12 | 安全事件处置服务 | 可选 | 可选 | 安全事件处置 |

| 13 | 网站防篡改 | 可选 | 可选 | RG-Wlock |

| 14 | 机房运维管理软件 | 可选 | 可选 | RIIL |

| 15 | 未知威胁防御 | 可选 | 可选 | RG-DDP |

| 16 | APT | 可选 | 可选 | RG-SandBox |

| 17 | 网络版杀毒软件 | 必备 | 必备 | 火绒终端安全(战略合作) |

[[等保/锐捷等保]]

[[等保/等保问题]]